![]() 714

714

![]()

![]() 阿裏雲

阿裏雲

權限檢查規則__附錄1: 授權策略語言_用戶指南_訪問控製-阿裏雲

基本模型

- 當主賬號身份訪問資源時,如果主賬號是資源Owner,則允許訪問;否則不允許訪問。該規則的例外情況說明:存在極少數雲產品(如SLS)直接支持對跨雲賬號ACL授權,如果通過ACL授權檢查,則允許訪問。

- 當RAM用戶身份訪問資源時,如果RAM用戶所屬的主賬號對資源有訪問權限,並且主賬號對RAM用戶有顯式的Allow授權策略,則允許訪問;否則不允許訪問。

- 當RAM角色身份訪問資源時,如果RAM角色所屬的主賬號對資源有訪問權限,並且主賬號對RAM角色有顯式的Allow授權策略,並且角色訪問令牌(STS-Token)有顯式的授權,則允許訪問;否則不允許訪問。

RAM用戶身份的授權策略檢查邏輯

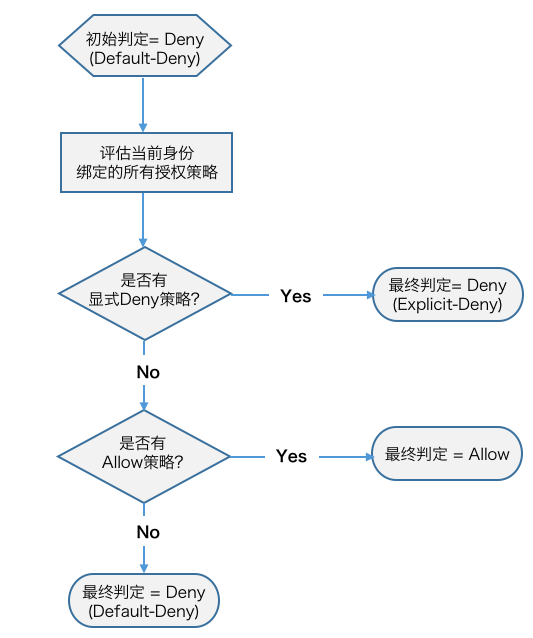

RAM用戶訪問資源時,默認沒有任何權限,除非有進行顯式的授權(給RAM用戶綁定授權策略)。授權策略語句支持Allow(允許)和Deny(禁止)兩種授權類型,當多個授權語句對一個資源操作分別出現Allow和Deny授權時,我們使用Deny優先的原則。

授權策略檢查邏輯如下圖所示:

RAM用戶訪問資源時,權限檢查邏輯如下:

按照RAM用戶身份所綁定的授權策略是否有授權,如果是Deny,則拒絕訪問;否則進入下一步檢查。

檢查RAM角色所屬的主賬號是否有訪問權限。如果是資源Owner,則允許訪問;否則查看該資源是否有支持跨賬號ACL許可,有則允許訪問,否則拒絕訪問。

RAM角色身份的授權策略檢查邏輯

RAM角色(使用角色訪問令牌)訪問資源時,權限檢查邏輯如下:

如果當前訪問令牌有指定授權策略(調用AssumeRole時所傳入的授權策略參數),則按照上述授權策略檢查邏輯進行判斷,如果是Deny,則拒絕訪問;否則進入下一步檢查。 如果當前訪問令牌沒有指定授權策,則直接進入下一步檢查。

檢查RAM角色身份所綁定的授權策略是否有授權。如果是Deny,則拒絕訪問;否則進入下一步檢查。

檢查RAM角色所屬的主賬號是否有訪問權限。如果是資源Owner,則允許訪問;否則查看該資源是否有支持跨賬號ACL許可,有則允許訪問,否則拒絕訪問。

最後更新:2016-11-23 16:04:01

上一篇: Policy語法結構__附錄1: 授權策略語言_用戶指南_訪問控製-阿裏雲

Policy語法結構__附錄1: 授權策略語言_用戶指南_訪問控製-阿裏雲

下一篇: Google Authenticator安裝及使用指導__附錄2: _用戶指南_訪問控製-阿裏雲

Google Authenticator安裝及使用指導__附錄2: _用戶指南_訪問控製-阿裏雲

目標模式__場景製定_使用手冊_性能測試-阿裏雲

目標模式__場景製定_使用手冊_性能測試-阿裏雲 添加自定義算法和流程模板__用戶指南_推薦引擎-阿裏雲

添加自定義算法和流程模板__用戶指南_推薦引擎-阿裏雲 ComparatorType__DataType_API 參考_表格存儲-阿裏雲

ComparatorType__DataType_API 參考_表格存儲-阿裏雲 不同域名注冊商修改 DNS 方法__DNS修改_產品使用問題_雲解析-阿裏雲

不同域名注冊商修改 DNS 方法__DNS修改_產品使用問題_雲解析-阿裏雲 CNAME自動調度___產品功能說明_產品常見問題_DDoS 高防IP-阿裏雲

CNAME自動調度___產品功能說明_產品常見問題_DDoS 高防IP-阿裏雲 設備認證相關問題__產品常見問題_阿裏雲物聯網套件-阿裏雲

設備認證相關問題__產品常見問題_阿裏雲物聯網套件-阿裏雲 查詢實例資源規格列表__其他接口_API 參考_雲服務器 ECS-阿裏雲

查詢實例資源規格列表__其他接口_API 參考_雲服務器 ECS-阿裏雲 [4]授權策略示例__子賬號訪問MNS_控製台使用幫助_消息服務-阿裏雲

[4]授權策略示例__子賬號訪問MNS_控製台使用幫助_消息服務-阿裏雲 綁定雲虛擬主機域名__管理控製台_使用指南_雲虛機主機-阿裏雲

綁定雲虛擬主機域名__管理控製台_使用指南_雲虛機主機-阿裏雲 申請流程__快速入門_雲數據庫 PetaData-阿裏雲

申請流程__快速入門_雲數據庫 PetaData-阿裏雲

相關內容

常見錯誤說明__附錄_大數據計算服務-阿裏雲

常見錯誤說明__附錄_大數據計算服務-阿裏雲 發送短信接口__API使用手冊_短信服務-阿裏雲

發送短信接口__API使用手冊_短信服務-阿裏雲 接口文檔__Android_安全組件教程_移動安全-阿裏雲

接口文檔__Android_安全組件教程_移動安全-阿裏雲 運營商錯誤碼(聯通)__常見問題_短信服務-阿裏雲

運營商錯誤碼(聯通)__常見問題_短信服務-阿裏雲 設置短信模板__使用手冊_短信服務-阿裏雲

設置短信模板__使用手冊_短信服務-阿裏雲 OSS 權限問題及排查__常見錯誤及排除_最佳實踐_對象存儲 OSS-阿裏雲

OSS 權限問題及排查__常見錯誤及排除_最佳實踐_對象存儲 OSS-阿裏雲 消息通知__操作指南_批量計算-阿裏雲

消息通知__操作指南_批量計算-阿裏雲 設備端快速接入(MQTT)__快速開始_阿裏雲物聯網套件-阿裏雲

設備端快速接入(MQTT)__快速開始_阿裏雲物聯網套件-阿裏雲 查詢API調用流量數據__API管理相關接口_API_API 網關-阿裏雲

查詢API調用流量數據__API管理相關接口_API_API 網關-阿裏雲 使用STS訪問__JavaScript-SDK_SDK 參考_對象存儲 OSS-阿裏雲

使用STS訪問__JavaScript-SDK_SDK 參考_對象存儲 OSS-阿裏雲